Günümüzde çoğu kişinin başı solucanlarla virüslerle derttedir. Bu tür olayların sıklıkla yaşanmasından dolayı bilgisayar bilimi ile uğraşmayan insanlar dahi bir virüse ya da solucana nasıl müdahale edileceğini kısmen bilir duruma gelmişlerdir. Fakat bu müdahaleler karşı tarafın bilgisayara girişi söz konusu olduğu öğrenildikten sonra olmaktadır. Rootkit denen araç hackerlara kullanıcıya farkettirmeden sisteme girme şansı tanımaktadır. Fakat bilgisayar bilimi ile ilgilenen kişilerden bile birçok kişi rootkitler hakkında az bilgiye sahiptir. Az bilgiye sahip olmak da onlarla karşılaşıldığında nasıl davranılacağının bilinmemesi demektir. Gelin rootkitler nedir ne yapar nasıl durdurulur öğrenelim.

Eğer başka bir bilgisayara bağlanırsanız ya da yasal olmayan yollardan giriş yaparsanız, karşı bilgisayarda sizin o bilgisayarda olduğunuza dair bir iz bırakırsınız. Geçmiş yıllarda çoğu hacker bıraktıkları izler takip edilerek yakalanmıştı. Rootkitlerin amacı bir bilgisayardaki en yüksek yetkiyi (root) iz bırakmadan elde edebilmektir. Rootkit sözcüğünün açılımı da zaten root ve kit’den gelmektedir. Root bir sistemdeki en yüksek yetkiye sahip kullanıcı yani yönetici, kit ise araç anlamına gelir. Rootkit’in anlamı, “yönetici haklarına sahip olmaya yarayan araç” olarak açıklanabilir.

Tarihi

İlk rootkit Lane Davis ve Riley Dake tarafından SunOS 4.1.1 için yazılmıştı.Günümüzde rootkitler Windows XP gibi unix tabanlı olmayan sistemlerde de kullanılmaktadır; yani artık rootkit’in çalışabilmesi için root’a gereksinim söz konusu değildir.

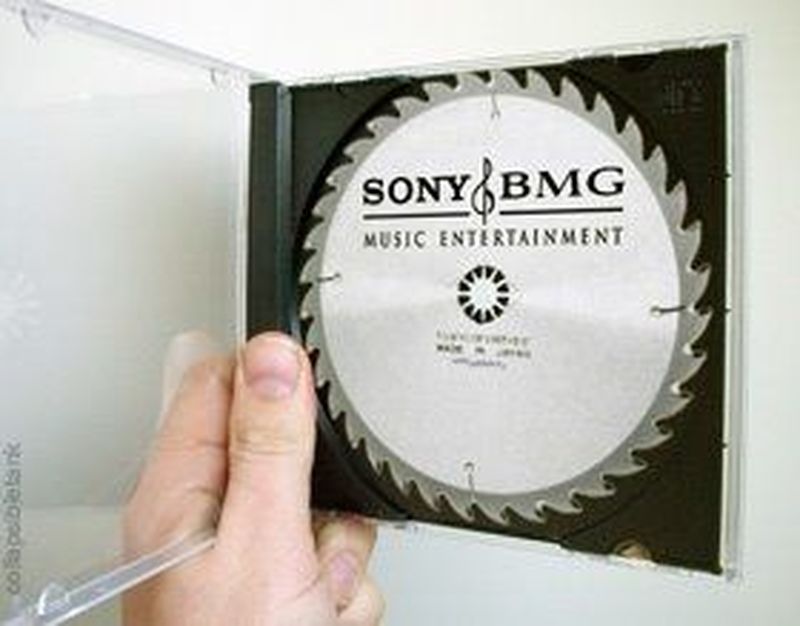

1995 yılında Sony, piyasaya sürdüğü cdlere kopya koruması amacıyla koymuş olduğu yazılım yüzünden birçok kullanıcının bilgisayarına izinsiz girişlerin yapılabilmesine olanak sağladı. Sonynin cdlerini cdromlarına koyan herkese bu rootkit bulaştı. Bu olaydan sonra Sony cdleri geri çekmek zorunda kaldı. Bu olay rootkitler hakkında bilinçli olmanın ne kadar büyük bir öneme sahip olduğunu bize gösteriyor.

Kullanım Şekilleri

Bilgisayarınıza sizden habersiz bağlanacak kişinin en çok dikkat edeceği durum, sistem yöneticisinden mümkün olduğu sürece uzak durması gerekliliğidir. Bu noktada rootkitler, hackerlar için vazgeçilmez bir araçtır. Rootkit bir çok aracın birleşmesinden oluşmuştur. Bu araçlar sistemdeki işlemleri gizleyerek hackerı sistem yöneticisi tarafından fark edilmeyecek bir pozisyona getirir. Bu yöntem sisteme sızdırılmış olan trojanların logları silmesi ile yapılır.

Bazı rootkitler kullanıcının bilgisayarında sürekli açık duracak ve gerektiğinde içeriden bilgi alınıp verilmesine olanak sağlayacak portların yaratılmasında kullanılabilirler.Bu portlara backdoor adı verilir.Backdoorlar spam mail atmakta ya da başka bilgisayarlara toplu saldırılarda kullanılabilirler.

Bütün rootkitler zararlı değildir. Mesela çoğu kişinin kullanmakta olduğu Alcohol %120 ya da Daemon Tools adlı programlar da başka programların işlemlerini taramasını ya da engellemesini durdurmak için rootkitlere başvururlar.

Çalışma şekillerine göre 5 adet rootkit çeşidi vardır.

- Bellenim(firmware): Rootkit bir yazılımın bellenim güncellemesine kendisini kopyalar. Bu sayede sistem bellenimi kodun bütünlüğünü korumak amacı ile kontrol etmeyeceği için rootkit sisteme sızmış olur

- Gerçeklik yaratımı(Virtualized): Rootkit kendisini bilgisayarın boot sırasında en başa alır ve sistemde varolan işletim sistemini sanal bir işletim sistemi gibi kendisinin üzerinden çalıştırır. Böylelikle rootkit işletim sisteminin kullandığı donanımları durdurma hakkına sahip olur.

- Çekirdek düzeyi(Kernel level): Rootkit kendisini bir sürücü ya da başka bir program aracılığı ile çekirdeğin koduna ekler ya da çekirdeğin kodu ile değiştirir. Eğer rootkitin kodunda bir hata varsa çekirdeğin çalışma düzeninde ciddi aksaklıklar meydana gelebilir.

- Kütüphane düzeyi(Library level): Rootkit sistem kayıtlarını yamayarak ekleme yaparak ya da yenisi ile değiştirerek saldıranın bilgisini gizler.

- Uygulama düzeyi(Application level): Rootkit uygulamayı trojanlı hali ile değiştirir ya da uygulamanın çalışma biçimini ekleme veya yama yaparak değiştirir.

Rootkit’in sistemimizde olup olmadığını anlamak için; eğer sahip olunan dosyaların MD5 kontrolü yaratılmış ise önceki veri ile yeni MD5 kontrolünden alınan veri karşılaştıralarak veride rootkit olup olmadığı anlaşılabilir.

Ayrıca Unix tabanlı işletim sistemlerinde rootkit araması yapmak için “ChkRootkit” adlı program kullanılabilir.

Rootkit’i sistemimizden kaldırmak için bütün rootkit çeşitlerinde işe yarar en iyi yöntem sistemimizi yeniden kurmaktır. Çünkü eğer ki rootkit çekirdeğe yerleşmişse işletim sitemini yeniden kurmaktan başka çaremiz kalmıyor.

Son Söz

Rootkitler her ne kadar genelde bir program aracılığı ile gelse de, son 1 kaç hafta içinde okumuş bulunduğum bir makalede internet tarayıcıları ile de rootkitlerin bilgisayarımıza girebileceğini okudum. Kısacası bilgisayarımıza dışarıdan giren herhangi bir veri rootkit içeriyor olabilir. Özellikle internette gezinirken çok dikkatli olalım ve bilmediğimiz kaynaklardan hiçbirşey indirmeyelim.

Rootkitsiz mutlu günler dileğiyle...